როგორ იქცა უკრაინა რუსეთისთვის კიბერომის გამოსაცდელ ლაბორატორიად

უკრაინის ჩაბნელება მხოლოდ ექსპერიმენტი იყო. რუსი ჰაკერები ინფრასტრუქტურის საბოტაჟს წარმატებით სწავლობენ. შემდეგი მსხვერპლი შესაძლოა აშშ აღმოჩნდეს.

როდესაც შუქი წავიდა, საათი თორმეტს აჩვენებდა. დეკემბერის მშვიდი ღამე იყო, 40 წლის ალექსი იასინსკი ცოლთან და თინეიჯერ შვილთან ერთად კიევის ბინის მისაღებ ოთახის დივანზე იჯდა. უკრაინელი კიბერუსაფრთხოების მკვლევარი და მისი ოჯახი ოლივერ სტოუნის ფილმის, Snowden-ის შუა ნაწილს უყურებდნენ, როდესაც მოულოდნელად შუქი ჩაქრა.

"ჰაკერები ფილმის ყურებას არ გვაცლიან", - იხუმრა იასინსკის ცოლმა. ის 2015 წლის კიბერშეტევას გულისხმობდა, როცა შობამდე ორი დღით ადრე ასიათასობით უკრაინულ ოჯახს ელექტროენერგია გაეთიშა. იასინსკის, კიევის ციფრული უსაფრთხოების ფირმის ანალიტიკოსს არ გასცინებია. მან მაგიდაზე პორტატულ საათს დახედა: 00:00 საათი იყო, ზუსტად შუაღამე.

იასინსკის ტელევიზორი სარეზერვო ელემენტთან ერთად დამცველში იყო შეერთებული. ოთახს მხოლოდ ეკრანზე მოციმციმე სურათები ანათებდა. დამაგრძელებელი დროდადრო სიგნალს გამოსცემდა. იასინსკიმ ტელევიზორი გამორთო, რათა ელემენტი დაეზოგა. ოთახში სიჩუმემ დაისადგურა.

ალექსიმ მთვარის შუქზე სამზარეულო მოათვალიერა, რამდენიმე სანთელი აიღო და აანთო. შემდეგ კი სამზარეულოს ფანჯრიდან გაიხედა და ქალაქს ისე დააკვირდა, თითქოს მანამდე არასდროს უნახავს: შენობის გარშემო მთელი ჰორიზონტი ჩაბნელებული იყო. ღრუბლებიანი ცა მხოლოდ შორიდან მომავალ ნაცრისფერ ნათებას ირეკლავდა. მკრთალ შუქზე თანამედროვე სახლები და საბჭოთა მაღალსართულიანი კორპუსები მოჩანდა. დროისა და თარიღის გათვალისწინებით, 2015 წლის ქსელური თავდასხმიდან ერთი წლის თავზე, იასინსკი დარწმუნებული იყო, რომ ეს ჩაბნელება შემთხვევითი ვერ იქნებოდა. დაფიქრდა გარეთ გამეფებულ სიცივეზე და წარმოიდგინა, როგორ იკლებდა ტემპერატურა ათასობით სახლში, სანამ წყლის უმოქმედო ტუმბოების გამო მილებიც არ გაიყინებოდა.

ცოტა ხანში პარანოიის ახალმა ტალღამ შემოუტია: გასული 14 თვის მანძილზე იასინსკი კრიზისის ეპიცენტრში იმყოფებოდა. მას სულ უფრო და უფრო მეტი უკრაინული კომპანია თუ სამთავრობო ორგანიზაცია მიმართავდა მასობრივი კიბერშეტევების გასაანალიზებლად. ამ წარმატებული თავდასხმების უკან, როგორც ჩანს, ჰაკერების ერთი და იგივე ჯგუფი იდგა. ალექსი ვერაფრით იშორებდა იმ აზრს, რომ იგივე ფანტომები, რომელთა ნაკვალევსაც ის წელიწადზე მეტია მიჰყვებოდა, უკან მოუბრუნდნენ. მათ არათუ ინტერნეტში, არამედ მის სახლში შემოაღწიეს.

კიბერკასანდრები დიდი ხნით ადრე წინასწარმეტყველებდნენ, რომ ასე იქნებოდა. ისინი ათეულობით წლის განმავლობაში ამტკიცებდნენ, რომ ჰაკერები ციფრული ქაოსიდან რეალობაში გადმოვიდოდნენ და ხელშესახებ ზიანს მოუტანდნენ მსოფლიოს. 2009 წელს, როცა აშშ-ის უსაფრთხოების სააგენტოს მიერ შექმნილმა ვირუსმა, Stuxnet-მა ასობით ირანული ბირთვული ცენტრიფუგა თვითგანადგურებამდე მიიყვანა, ჩვენ ახალ ეპოქაში შევაბიჯეთ. "ეს 1945 წლის აგვისტოს ჰგავს", - თქვა მაიკლ ჰეიდენმა, უსაფრთხოების სააგენტოსა და CIA-ის ყოფილმა დირექტორმა", - "ვიღაცამ ახალი იარაღი გამოიყენა და მას უკან, ყუთში ვეღარაფერი დააბრუნებს".

ახლა კი უკრაინაში კიბერომის სცენარი გაცოცხლდა, თანაც ორჯერ. ორ სხვადასხვა შემთხვევაში უხილავმა თავდამსხმელებმა ასიათასობით ადამიანს გაუთიშეს დენი. თითოეული ჩაბნელება რამდენიმე საათს გაგრძელდა, ანუ იმდენ ხანს, რამდენიც ინჟინრებს დენის მექანიკურად ჩასართავად დასჭირდათ, თუმცა ამ შეტევებმა ახალ კონცეფციას ჩაუყარეს საფუძველი: რუსეთის ჩრდილს ამოფარებული ჰაკერები საზარელ კოშმარს რეალობად აქცევდნენ და თანამედროვე საზოგადოებას მოქმედების ბერკეტებს ართმევდნენ.

ამ გათიშვებს ცალკე მდგომ შემთხვევებს ვერ ვუწოდებთ. ისინი იმ ციფრული ბლიცკრიგის ნაწილს წარმოადგენდნენ, რომლითაც უკრაინა წლების განმავლობაში იტანჯებოდა - ასეთი ხანგრძლივი კიბერშეტევა მანამდე მსოფლიოს არასდროს ენახა. ჰაკერთა არმია სისტემატურად ემუქრებოდა უკრაინის თითქმის ყოველ სექტორს: მედიას, ფინანსებს, ტრანსპორტს, სამხედრო დანაყოფებს, პოლიტიკას, ენერგომომარაგებას. ამ ტალღების შედეგად წაიშალა მონაცემები, განადგურდა კომპიუტერები და ზოგ შემთხვევაში, ორგანიზაციები სრულიად უფუნქციოდ დარჩნენ. "უკრაინაში ერთ სივრცესაც ვერ იპოვი, რომელსაც შეტევა არ დამუქრებია", - ამბობდა კენეტ გირსი, NATO-ს ამბასადორი, რომელიც კიბერუსაფრთხოებაზეა ორიენტირებული.

2017 წლის დეკემბერში უკრაინის პრეზიდენტმა, პეტრო პოროშენკომ თქვა, რომ სულ რაღაც ორი თვის მანძილზე 36 უკრაინულ ობიექტზე 6 500 კიბერშეტევა განხორციელდა. შეტევების გარკვეული რაოდენობის შემდეგ კიბერუსაფრთხოების საერთაშორისო ექსპერტებმა ყველა თავდასხმის კრემლისთვის მიწერა შეწყვიტეს, თუმცა პოროშენკოს უკან არ დაუხევია: მისი თქმით, უკრაინული მხარის გამოძიება პირდაპირ რუსული სპეცსამსახურების კვალზე მიუთითებდა (რუსეთის საგარეო საქმეთა სამინისტროს, მრავალჯერადი მოთხოვნის მიუხედავად, ამ საკითხზე კომენტარი არ გაუკეთებია).

ამ შეტევების მასშტაბი რომ გავიაზროთ და - ზოგადად, აღვიქვათ, რა ხდება გეოპოლიტიკურ ჭრილში - მნიშვნელოვანია ვიცოდეთ, რა ურთიერთობა აქვს რუსეთს დასავლეთით ყველაზე დიდ მეზობელთან. მოსკოვი დიდი ხანია, უკრაინას რუსეთის იმპერიის ნაწილად და, ამავე დროს, ტერიტორიულ რესურსად განიხილავს. კრემლისთვის უკრაინა ერთდროულად არის გზა ევროპისკენ, სტრატეგიული შემაკავებელი რუსეთსა და ნატოს ძალებს შორის და რუსეთისთვის ხელმისაწვდომი მცირე რაოდენობის თბილწყლოვანი პორტებიდან ერთ-ერთის მფლობელი. სწორედ ამ მიზეზების გამო მოსკოვი უკვე რამდენიმე ათეული წელია, უკრაინას პატარა ჩაგრული ძმასავით ექცევა.

თუმცა გასული 10-15 წლის განმავლობაში, რაც საზოგადოებრივი აზრი ევროკავშირისა და NATO-სკენ გადაიხარა, რუსეთის ბერკეტები შესუსტდა. 2004 წელს ნარინჯისფერ შარფებში გამოწყობილმა უკრაინელებმა ხმამაღლა გააპროტესტეს არჩევნებში მოსკოვის ჩარევა. ამ წელს რუსეთის აგენტები იმდენად შორს წავიდნენ, რომ პროდასავლური საპრეზიდენტო კანდიდატი, ვიქტორ იუშენკო მოწამლეს. ათი წლის შემდეგ კი უკრაინულმა რევოლუციამ საბოლოოდ ჩამოიშორა პრორუსი პრეზიდენტი, ვიქტორ იანუკოვიჩი (ლიდერი, რომლის მრავალწლიანი მრჩეველი, პოლ მანაფორტი დონალდ ტრამპის საარჩევნო კამპანიაში იყო ჩართული). რუსეთის ჯარებმა სამხრეთით მდებარე ყირიმის ნახევარკუნძულის ანექსია მოახდინეს და აღმოსავლეთში რუსულენოვანი მოქალაქეებით დასახლებული დონბასი დაიკავეს. მას შემდეგ უკრაინა რუსეთთან "გამოუცხადებელი" ომის ტყვეობაში აღმოჩნდა. ამ ომმა ორი მილიონი დევნილის გადაადგილება და 10 000 უკრაინელის სიკვდილი გამოიწვია.

რუსეთი ვერასდროს შეეგუება დამოუკიდებელ, თავისუფალ უკრაინას. საბჭოთა კავშირის დანგრევიდან 25 წლის შემდეგაც კი, რუსეთი ისევ იმპერიალიზმის სინდრომით იტანჯება.

ამ ომის მთავარი ფრონტი თავიდანვე ციფრული იყო

2014 წელს, უკრაინის პოსტრევოლუციური არჩევნების წინ, პრორუსულმა ჯგუფმა, რომელიც საკუთარ თავს კიბერბერკუტს უწოდებდა, ქვეყნის ცენტრალური საარჩევნო კომისიის საიტი დაჰაკა და ულტრამემარჯვენე კანდიდატი დმიტრი იაროში გამარჯვებულად გამოაცხადა. სხვათა შორის, ეს ჯგუფი დაკავშირებული იყო კრემლის ჰაკერებთან, რომლებმაც ამერიკის 2016 წლის არჩევნების დროს დემოკრატებზე იერიში მიიტანეს. საიტის ადმინისტრატორებმა "ჩარევის" შესახებ შედეგების გამოცხადებამდე ერთი საათით ადრე აღმოაჩინეს. ეს თავდასხმა რუსეთის ამბიციური გეგმების მხოლოდ პრელუდია იყო, კიბერშეტევები 2015 წლის შემოდგომაზე განსაკუთრებით გააქტიურდა და მას შემდეგ არ შეწყვეტილა.

კიბერუსაფრთხოების უამრავი ანალიტიკოსის აზრით, რუსეთი ქვეყანას კიბერომის გამოსაცდელ ლაბორატორიად იყენებს, რათა საერთაშორისო ასპარეზისათვის ბრძოლის ახალი ფორმები დახვეწოს. რუსეთი ასეთივე მეთოდებით უტევდა სამოქალაქო ინფრასტრუქტურას შეერთებულ შტატებშიც.

იუშენკო, რომელიც უკრაინის პრეზიდენტის პოსტს 2005-2010 წლებში იკავებდა, აცხადებს, რომ რუსეთს როგორც რეალურ, ასევე ვირტუალურ სივრცეში ერთადერთი მიზანი აქვს: ქვეყანაში დესტაბილიზაცია შექმნას, რათა მთავრობა სუსტად და არაკომპეტენტურად წარმოაჩინოს. ის ელექტროენერგიის გათიშვასა და კიბერშეტევებს რუსული დეზინფორმაციის ტალღას უკავშირებს.

"რუსეთი არასდროს შეეგუება თავისუფალ და დამოუკიდებელ უკრაინას", - ამბობს იუშენკო, რომლის სახესაც დიოქსინით მოწამვლის კვალი ახლაც ატყვია, - "საბჭოთა კავშირის დანგრევიდან 25 წელი გავიდა, რუსეთი კი ისევ იმპერალიზმითაა ავად".

2015 წლის ოქტომბრის კვირა დილას იასინსკი იმავე ფანჯარასთან იჯდა, სიმინდის ფანტელებს ჭამდა და ჩაის აყოლებდა. უცებ მის ტელეფონზე ზარი გაისმა: სამსახურიდან ურეკავდნენ. მაშინ ალექსი საინფორმაციო უსაფრთხოების უფროსი იყო StarLightMedia-ში, უკრაინის სატელევიზიო კონგლომერატში. იმ ღამეს StarLight-ის ორი სერვერი გაითიშა. IT ადმინისტრატორმა ალექსი დაარწმუნა, რომ სერვერების მუშაობა რეზერვების დახმარებით უკვე აღდგენილი იყო.

თუმცა იასინსკი მაინც ღელავდა. ორივე სერვერი თითქმის ერთსა და იმავე წუთზე გაითიშა. "ერთი სერვერი რომ გაითიშოს, ამაში უცნაური არაფერია", - ფიქრობდა ის, - "მაგრამ ორივე სერვერი ერთსა და იმავე დროს? ეს უკვე საეჭვოა".

ალექსი შეეგუა, რომ კვირის გატარება მუშაობაში მოუწევდა, ბინიდან გამოვიდა და StarLightMedia-ს ოფისისკენ გაემართა. მეტროთი 40-წუთიანი მგზავრობის შემდეგ იასინსკი კომპანიის IT ადმინისტრატორებთან ერთად ერთ-ერთი დაზიანებული სერვერის შესწავლას შეუდგა. სისტემის იმ ნაწილზე, რომელიც კომპიუტერის მყარ დისკს ეუბნება, სად იპოვოს საკუთარი ოპერაციული სისტემა, მთლიანად ნოლები იყო გადაწერილი. თუ გავითვალისწინებთ, რომ გაფუჭებულ სერვერებს განსაკუთრებული შესაძლებლობები ჰქონდათ და კორპორაციულ ქსელში ასობით კომპიუტერს აკონტროლებდნენ, ეს განსაკუთრებით ცუდი ამბავი იყო.

იასინსკიმ მალევე გააანალიზა, რომ თავდასხმას იმაზე მძიმე შედეგები მოეტანა, ვიდრე ერთი შეხედვით ჩანდა. გაფუჭებულმა სერვერებმა StarLight-ის 13 თანამშრომლის ლეპტოპები დაავირუსეს. სახიფათო პროგრამამ ზედ გადაწერის ტექნიკა გამოიყენა, რათა კომპიუტერები წყობიდან გამოეყვანა. ეს სწორედ მაშინ მოხდა, როცა თანამშრომლები არჩევნების წინ დილის გადაცემისთვის ემზადებოდნენ.

მიუხედავად ამისა, იასინსკიმ ისიც შეამჩნია, რომ საქმე შეიძლება უარესად ყოფილიყო. მან ლოგ-ფაილების შესწავლისას აღმოაჩინა, რომ სერვერებმა დროზე ადრე გაინადგურეს თავი. წესით, მთავარ კონტროლერებს ქსელში ჩართული 200-ზე მეტი კომპიუტერი უნდა დაეინფიცირებინათ და გაენადგურებინათ. იასინსკის კონკურენტ კომპანია TRK-ს ნაკლებად გაუმართლა: კომპანიაში მსგავს შეტევას 100-მდე კომპიუტერი ემსხვერპლა.

იასინსკიმ მოახერხა და StarLight-ის ქსელიდან ვირუსული პროგრამის ასლი მოიპოვა. სახლში დაბრუნების შემდეგ ის კოდს ჩაუჯდა და შენიღბვის ამდენი ფენის არსებობით გაოგნებული დარჩა: ვირუსმა შეძლო, ყველა ანტივირუსისთვის აერიდებინა თავი და მეტიც, თავი რეალურ ანტივირუსად, Microsoft Windows Defender-ად მოეჩვენებინა. როცა ოჯახის წევრებმა დაიძინეს, იასინსკიმ კოდი ამობეჭდა და ფურცლები სამზარეულოს მთელ იატაკზე გაშალა, შემდეგ კი შენიღბვისთვის განკუთვნილი ნაწილები და ბრძანებები გადახაზა, რათა ვირუსის რეალური სახე დაენახა. იასინსკის კიბერუსაფრთხოებაში 20-წლიანი გამოცდილება ჰქონდა: მიუხედავად მრავალი მასშტაბური ქსელის მართვისა და ორგანიზებულ ჰაკერებთან შეტაკებებისა, მას ასეთი დახვეწილი ციფრული იარაღი არასდროს ენახა.

"ყოველ ნაბიჯზე უფრო და უფრო ცხადი ხდებოდა, რომ ჩვენი ტიტანიკი აისბერგს შეასკდა", - ამბობს იასინსკი, - "რაც უფრო ღრმად ვიკვლევდით, მით უფრო დიდი ჩანდა პრობლემა".

ნიღბებისა და დამცავი ტექნიკების მიღმა იასინსკიმ მონაცემების გამანადგურებელი "პარაზიტი", სახელად KillDisk იპოვა, რომელიც ჰაკერთა წრეებში დაახლოებით ათი წელი ტრიალებდა. იმის გასაგებად, თუ როგორ მოხვდა KillDisk სისტემაში, იასინსკი და მისი კოლეგები უამრავი ღამისა თუ უქმე დღის განმავლობაში იკვლევდნენ ქსელის ჩანაწერებს. ჰაკერების ანაბეჭდები კორპორატიული Youtube-ის ანგარიშზე აღმოჩნდა, ასევე დადგინდა, რომ ადმინისტრატორი მაშინაც კი რჩებოდა ქსელში ჩართული, როცა სამსახურს ავადმყოფობის გამო აცდენდა. ყველაზე რთული კი იმის გაანალიზება აღმოჩნდა, რომ თავდამსხმელები სისტემაში 6 თვეზე მეტი ხნის განმავლობაში იმყოფებოდნენ. საბოლოოდ იასინსკიმ მიაკვლია ვირუსს, რომელიც ჰაკერებმა თავდაპირველი შეღწევისთვის გამოიყენეს: ეს იყო Trojan ვირუსი, სახელად BlackEnergy.

მალე იასინსკიმ სხვა კომპანიაში მომუშავე კოლეგებისგან და მთავრობისგან შეიტყო, რომ შეტევა მათზეც განხორციელდა და იდენტური სცენარით წარიმართა. ერთ-ერთი დაზარალებული უკრაინის სარკინიგზო კომპანია აღმოჩნდა. სხვა დაწესებულებებმა იასინსკის სთხოვეს, თავდასხმის შესახებ ინფორმაცია არ გაესაჯაროებინა. მეთოდი ერთი და იგივე იყო: ჰაკერები BlackEnergy-ს შესაღწევად იყენებდნენ, KillDisk-ს კი - გასანადგურებლად. მოტივი საიდუმლოდ რჩებოდა, თუმცა თავდასხმის კვალი ყველგან ჩანდა.

"ყოველ ნაბიჯზე უფრო და უფრო ცხადი ხდებოდა, რომ ჩვენი ტიტანიკი აისბერგს შეასკდა", - ამბობს იასინსკი, - "რაც უფრო ღრმად ვიკვლევდით, მით უფრო დიდი ჩანდა პრობლემა".

თუმცა იასინსკიმ ჯერ კიდევ არ იცოდა საფრთხის რეალური განზომილებები. მაგალითად, მას წარმოდგენაც კი არ ჰქონდა, რომ 2015 წლის დეკემბრისთვის BlackEnergy და KillDisk ნაღმებივით იყვნენ განთავსებული უკრაინის ყველაზე დიდი ელექტრომომმარაგებელი სამი კომპანიის კომპიუტერებში და საკუთარ ჯერს ელოდნენ.

თავდაპირველად რობერტ ლიმ ციყვები დაადანაშაულა.

2015 წლის შობის წინა ღამე იყო და ასევე - ბოლო ღამე ლის ქორწილამდე. საზეიმო ცერემონია მის მშობლიურ ალაბამაში უნდა გამართულიყო. მხარბეჭიან და ჟღალწვერიან ლის ცოტა ხნის წინ მიეტოვებინა მაღალანაზღაურებადი სამსახური CIA-ში, სადაც კრიზისული ინფრასტრუქტურის კიბერუსაფრთხოებაზე მუშაობდა. ახლა კი აპირებდა, საკუთარი კიბერუსაფრთხოების კომპანია შეექმნა და მოგზაურობისას გაცნობილ ჰოლანდიელ შეყვარებულზე დაქორწინებულიყო.

ფოტო: CURT MERLO

სანამ ლი საქორწინო სამზადისში იყო გართული, მისი ყურადღება დღის ჰედლაინებმა მიიპყრო. სიახლეებს თუ დავუჯერებდით, ჰაკერებმა მთელ დასავლეთ უკრაინას გაუთიშეს დენი. ქვეყნის მნიშვნელოვანი ნაწილი დაახლოებით 6 საათის განმავლობაში იმყოფებოდა სიბნელეში. ლი ამ ცნობებს აღარ ჩაღრმავებია: სხვა საფიქრალიც ბევრი ჰქონდა და თან, მსგავსი ამბები ადრეც გაეგონა. ბოლოს აღმოჩნდებოდა ხოლმე, რომ საქმე რომელიმე მღრღნელში ან ჩიტში იყო. მის კოლეგებს შორის მოარული ხუმრობის თანახმად, ციყვები მეტ საფრთხეს წარმოადგენდნენ ელექტრომომარაგებისთვის, ვიდრე ჰაკერები.

შემდეგ დღეს ლიმ სავარაუდო კიბერშეტევის შესახებ მაიკ ასანტის, ელიტური კიბერუსაფრთხოების კომპანიის მკვლევარის წერილი მიიღო. ამჯერად ლი ნამდვილად დაინტერესდა: ასანტი ციფრულ საფრთხეებთან დაკავშირებით მსოფლიოში აღიარებული ექსპერტია. სწორედ ეს კაცი ეუბნებოდა ლის, რომ უკრაინის ჩაბნელება ციყვებს არ გამოუწვევიათ.

ლის საქორწინო ფიცის წარმოთქმა ახალი დასრულებული ჰქონდა, როცა უკრაინიდან დაუკავშირდნენ: საკონტაქტო პირი ამბობდა, რომ შეტევა რეალური იყო და მისი დახმარება სჭირდებოდათ. ლისთვის, რომელმაც მთელი კარიერა კიბერშეტევებისთვის ინფრასტრუქტურის მომზადებას დაუთმო, ბოლოს და ბოლოს ნანატრი მომენტი დადგა: ის დარბაზიდან გაუჩინარდა და, ჯერ კიდევ პიჯაკში გამოწყობილი, შედარებით მშვიდი ადგილიდან შეეხმიანა ასანტის.

ლიმ საბოლოოდ მშობლების სახლში გადაინაცვლა, სადაც დედამისის კომპიუტერს მიუჯდა. ასანტი კი ამ დროს აიდაჰოს გარეუბანში, მეგობრის საშობაო წვეულებაზე იმყოფებოდა. მათ ტანდემში დაიწყეს უკრაინის რუკისა და მისი ენერგომომარაგების სქემის შესწავლა. სამი მომმარაგებელი კომპანიის ქვესადგურები ქვეყნის სხვადასხვა ნაწილებში იყო გაფანტული. მათ ერთმანეთს კილომეტრები აშორებდათ.

"ციყვი ნამდვილად არაა", - აღიარა ლიმ.

იმ ღამეს ლი Killdisk-ის მავნე პროგრამის დანაწევრებით იყო დაკავებული და დაახლოებით იმავე გზას გადიოდა, რომელიც იასინსკიმ StarLightMedia-ზე შეტევის შემდეგ გაიარა (საკმაოდ შემწყნარებელი ცოლი მყავს, - ამბობს ლი). რამდენიმე დღეში მან BlackEnergy-ის სტანდარტული კოდი და შეტევის შესახებ ჩანაწერები ამოიღო. ლიმ აღმოაჩინა, რომ თავდასხმა ერთი იმეილით დაიწყო, რომელიც თითქოსდა უკრაინის პარლამენტიდან იყო გამოგზავნილი. დავირუსებული ვორდის ფაილი ჩუმად იწყებდა მოქმედებას მსხვერპლის კომპიუტერზე და BlackEnergy-ის ინფექციას ნერგავდა. როგორც ჩანს, ამ ზღურბლის გადალახვის შემდეგ ჰაკერებმა ელექტრომომარაგების კომპანიების ქსელებში შეაღწიეს და საბოლოოდ დააზიანეს VPN, რომელსაც ოპერატორები ქსელში დისტანციურად შესაღწევად იყენებდნენ.

თავდამსხმელების მეთოდებზე დაკვირვებით ლის წარმოდგენა შეექმნა, ვის წინააღმდეგ უწევდა ბრძოლა. მან მალევე აღმოაჩინა მსგავსება ჩამბნელებელ ჰაკერებსა და ბოლო დროს კიბერუსაფრთხოების სამყაროში გახმაურებულ ჯგუფს, Sandworm-ს შორის. 2014 წელს უსაფრთხოების კომპანია FireEye-მ გაავრცელა გაფრთხილება, რომ ჰაკერების ჯგუფი ვირუს BlackEnergy-ს პოლონურ ენერგოკომპანიებსა და უკრაინულ სამთავრობო ორგანიზაციებში ავრცელებდა. ჯგუფი, როგორც ჩანს, ისეთ ქსელებზე სპეციალიზდებოდა, რომელთა დახმარებითაც დისტანციურად შეიძლებოდა ფიზიკური ინფრასტრუქტურის გაკონტროლება. ჯგუფის სახელი წიგნ Dune-ს უკავშირდება, რომლის შესახებაც მინიშნებები მათსავე კოდში იყო ჩამალული. კოდშივე ნახავდით ისეთ ტერმინებს, როგორებიცა ჰარკონენი და არაკისი - გამოგონილი პლანეტა, სადაც უდაბნოში უზარმაზარი ქვიშის ჭიები დახეტიალობენ.

ილუსტრაცია წიგნიდან Dune, რომლის გამოც ჰაკერთა დაჯგუფებას Sandworm, ანუ ქვიშის ჭია ჰქვია

ფოტო: Wikimedia Commons

ჯგუფის მიზნების შესახებ არაფერი იყო ცნობილი, თუმცა ყველა ნიშანი მიუთითებდა, რომ ჰაკერები რუსები იყვნენ: FireEye-ის თანამშრომლები ჯგუფ Sandworm-ის შეღწევის გამორჩეულ ტექნიკას გაჰყვნენ და კვალმა ისინი რუსი ჰაკერების კონფერენციაზე გამართულ პრეზენტაციამდე მიიყვანა. ეჭვები კიდევ უფრო განმტკიცდა, როცა ინჟინრებმა Sandworm-ის ერთ-ერთ დაუცველ სერვერზე რუსულ ენაზე დაწერილი ინსტრუქციები აღმოაჩინეს.

ამერიკელი ანალიტიკოსებისთვის ყველაზე შემაშფოთებელი Sandworm-ის ოკეანისგაღმა არსებული სამიზნეები აღმოჩნდა. 2014 წლის დასაწყისში აშშ-ს მთავრობამ აღმოაჩინა, რომ ჰაკერებს Blackenergy ამერიკული წყლისა და ელექტრომომარაგების კომპანიებში ჩაენერგათ. FireEye-მ ეს შეტევებიც Sandworm-ს დაუკავშირა.

ლისთვის ცალკეული ნაწილები ერთმანეთთან დაკავშირდა: როგორც ჩანს, იმავე ჯგუფმა, რომელმაც ასიათასობით უკრაინელს შუქი გაუთიშა, შეტევა ამერიკულ ელექტროკომპანიებზეც მიიტანა, თანაც იმავე პროგრამით.

შობის ჩაბნელებიდან მხოლოდ რამდენიმე დღე იყო გასული და, ასანტის აზრით, რომელიმე ჰაკერულ დაჯგუფებაზე, ან, მით უმეტეს, რომელიმე ქვეყნის მთავრობაზე ეჭვის მიტანა ნაადრევი იყო, თუმცა ლის გონებაში განგაშის ზარები ისმოდა. მისთვის უკრაინაზე შეტევა უფრო მეტი იყო, ვიდრე ცალკეული შემთხვევა სხვა ქვეყნიდან. "მოწინააღმდეგეს საზღვრები უკვე გადმოლახული ჰქონდა", - ამბობს ლი, - "ეს აშშ-სთვის მყისიერი საფრთხე იყო".

რამდენიმე კვირის შემდეგ, ცივ და ნათელ დღეს ამერიკელები კიევში ჩავიდნენ. ისინი მოოქროვილი სოფიას ტაძრის მახლობლად, ჰაიატში შეიკრიბნენ. დელეგაციაში იყვნენ FBI-ის, ენერგეტიკის დეპარტამენტის, ქვეყნის უსაფრთხოების დეპარტამენტის და ჩრდილო ამერიკის ელექტრობის კორპორაციის თანამშრომლები. სწორედ ამ გუნდს უნდა გამოეძიებინა უკრაინის ჩაბნელების საქმე.

ფედერალურმა სააგენტომ ასანტიც გადმოაფრინა ვაიომინგიდან. ლი კი, რომელიც ამერიკულ სააგენტოებს ჯიუტად უმტკიცებდა, შეტევის დეტალები აუცილებლად უნდა გავასაჯაროოთო, უკრაინაში არ მიუწვევიათ.

პირველ დღეს აშშ-ის წარმომადგენლები სასტუმროს სტერილურ საკონფერენციო ოთახში შეიკრიბნენ კიევობლენერგოს თანამშრომლებთან ერთად. კიევის ელექტრომომმარაგებელი კომპანია სამი დაზარალებულიდან ერთ-ერთი იყო. მომდევნო საათების განმავლობაში უკრაინული კომპანიის აღმასრულებლები და ინჟინრები დეტალურად ყვებოდნენ სასტიკი თავდასხმის დეტალებს.

როგორც ლიმ და ასანტიმ მანამდეც შეამჩნიეს, ვირუსში ავტომატური ამომრთველების გასაკონტროლებელი ბრძანებები ჩადებული არ ყოფილა. ამის მიუხედავად, 23 დეკემბერს კიევობლენერგოს თანამშრომლები "ხელფეხშეკრულები" აკვირდებოდნენ, როგორ აქტიურდებოდა ამომრთველები ერთმანეთის მიყოლებით დაახლოებით მასაჩუსეტსის ზომის რეგიონში. როგორც ჩანს, ამ პროცესს მათ ქსელში ჩართული კომპიუტერები აკონტროლებდნენ, რომელთა დანახვაც შეუძლებელი იყო. კიევობლენერგოს ინჟინრების აზრით, თავდამსხმელებმა განცალკევებულ დაწესებულებაში საკონტროლო პროგრამის საკუთარი ასლი ააწყვეს და ამ კლონს ბრძანებების გასაცემად იყენებდნენ.

მას შემდეგ, რაც ავტომატური ამომმრთველები გააქტიურდა და ათიათასობით უკრაინელს შუქი გაეთიშა, ჰაკერები შეტევის შემდეგ ფაზაზე გადავიდნენ. მათ გადაწერეს კოდი, რომლის დახმარებითაც თანამედროვე ინტერნეტ-პროტოკოლი მოძველებული პროგრამების ენაზე "ითარგმნებოდა". ამ რთული კოდის გადაწერით, რომელსაც სავარაუდოდ კვირები დასჭირდებოდა - ჰაკერებმა უფუნქციოდ დატოვეს ე.წ. კონვერტერები და ოპერატორებს ამომრთველებთან ციფრული კონტაქტი შეუწყვიტეს. საკონფერენციო ოთახის მაგიდასთან მჯდომი ასანტი ჰაკერების საგულდაგულო მუშაობით განცვიფრებული იყო.

ჰაკერებმა ჩვეული სავიზიტო ბარათიც დატოვეს და KillDisk პერსონალური კომპიუტერების გასანადგურებლად მომართეს, თუმცა თავდასხმის ყველაზე მავნებელი ელემენტი მაინც საკონტროლო სადგურების სარეზერვო ელემენტების განადგურება იყო. როცა რეგიონში შუქი გაითიშა, ელექტროსადგურებსაც შეუწყდათ დენის მიწოდება, რამაც ისინი კრიზისის დროს სრულ სიბნელეში გადაისროლა. ამ სრულყოფილი გეგმის შედეგად ჰაკერებმა ჩაბნელებაში კიდევ ერთი ჩაბნელება დააორგანიზეს.

გზავნილი დაახლოებით ასე იკითხებოდა: "ჩვენს არსებობას ყველგან იგრძნობთ". ასანტიმ სცადა, შეტევა ჩვეულებრივი ოპერატორის თვალით დაენახა. ალბათ, შეშფოთებული თანამშრომლისთვის თავდამსხმელები ყოვლისშემძლე არსებებად აღიქმებოდნენ.

იმავე ღამეს ჯგუფი უკრაინის დასავლეთში მდებარე ივანო-ფრანკივსკში გაემართა, კარპატების ძირში. თვითმფრინავი საბჭოთა დროს აგებულ პატარა აეროპორტში დაეშვა. დილას ისინი პრიკარპატიაობლენერგოს სათავო ოფისს ესტუმრნენ. ეს კომპანია შობისწინა შეტევის კიდევ ერთი დაზარალებული იყო.

ენერგომპანიის ხელმძღვანელებმა ამერიკელებს ქვანახშირზე მომუშავე მიტოვებული ელექტროსადგურის გვერდით, თანამედროვე შენობაში უმასპინძლეს. სხდომათა დარბაზში, ხის უზარმაზარი მაგიდის თავზე შუასაუკუნეების ბრძოლის ამსახველი ნახატი ეკიდა.

თავდასხმა, მათი აღწერის მიხედვით, ძალიან ჰგავდა კიევობლენერგოს შემთხვევას: BlackEnergy, დავირუსებული სისტემა, გათიშული სარეზერვო ელემენტები, KillDisk, თუმცა ამ შემთხვევაში ჰაკერებმა კომპანიის ქოლცენტრიც აიკლეს ყალბი სატელეფონო ზარებით - შესაძლოა იმისთვის, რომ რეალურ აბონენტებს კომპანიასთან დაკავშირება ვერ მოეხერხებინათ ან უბრალოდ, დამატებითი სიმძაფრე შეეძინათ შექმნილი ქაოსისთვის.

არსებობდა კიდევ ერთი განსხვავება: როცა ამერიკელებმა იკითხეს, კიევის მსგავსად აქაც კლონირებული პროგრამა ხომ არ აგზავნიდა შუქის გასათიშად ბრძანებებს, პრიკარპატიაობლენერგოს ინჟინრებმა თავი გააქნიეს. ამ შემთხვევაში ამომრთველები სხვა მეთოდით გააქტიურდა. სწორედ ამ დროს საუბარში კომპანიის ტექნიკური დირექტორი ჩაერთო: მაღალი, სერიოზული კაცი შავი თმითა და ყინულივით გამჭვირვალე თვალებით. ნაცვლად პროცესის ახსნისა, მან ამერიკელებს თარჯიმნის დახმარებით ვიდეოს ნახვა შესთავაზა და თავის iPhone 5s-ზე Play-ს დააჭირა.

56-წამიან კლიპში ჩანს, როგორ მოძრაობს კურსორი კომპანიის საკონტროლო ოთახში განლაგებულ ერთ-ერთ ეკრანზე, შემდეგ ერთ-ერთი ამომრთველის პიქტოგრამას ხსნის და გააქტიურების ბრძანებას უშვებს. ამ დროს მაუსს არავინ მართავს. სანამ დაბნეული ოპერატორები ერთმანეთს ეკითხებიან, რა ხდება, კურსორი თავის ტემპში უახლოვდება მომდევნო ამომრთველის ნიშანს და მისთვის მომარაგების შეწყვეტას ცდილობს.

ჰაკერებს ჩაბნელების ბრძანება ავტომატური ვირუსული პროგრამით ან კლონირებული სოფტით არ გაუგზავნიათ, მათ კომპანიის IT დეპარტამენტის ხელსაწყოს დახმარებით მაუსზე კონტროლი დაამყარეს და ოპერატორები საკუთარი ანგარიშებიდან გამოყარეს. მათ თვალწინ ფანტომურმა ხელებმა ათობით ამომრთველი სათითაოდ გააქტიურეს, რომელთაგანაც თითოეული - რეგიონის სხვადასხვა ნაწილს აკონტროლებდა.

საშობაო ჩაბნელებიდან რვა თვის შემდეგ, 2016 წლის აგვისტოში იასინსკი StarLightMedia-დან წამოვიდა. მისი აზრით, მასშტაბური შეტევის ფონზე, როცა საფრთხე უკრაინული საზოგადოების ყველა შრეს ემუქრებოდა, მხოლოდ ერთი კომპანიის დაცვა საკმარისი არ იყო. ჰაკერებს რომ არ ჩამორჩენოდა, მას უფრო კომპლექსური წარმოდგენა უნდა შეექმნა მათ ტექნიკაზე, უკრაინას კი ადეკვატური პასუხი უნდა გაეცა ისეთი თავხედი და ძალიან პროდუქტიული კომპანიისთვის, როგორადაც Sandworm იქცა. "ნათელი მხარე დაყოფილი რჩება", - თქვა მან ჰაკერებისთვის საპასუხო მოქმედებების შეფასებისას, - "ბნელი მხარე კი გაერთიანებულია",

ასე რომ, იასინსკიმ კიბერუსაფრთხოების კიევურ კომპანიაში კვლევებისა და ექსპერტიზის მეთაურის პოზიცია დაიკავა. კომპანიას ცნობილი არ ეთქმოდა, თუმცა იასინსკიმ ის ციფრულ ომში თავდასხმაზე პირველ მოპასუხედ გადააქცია.

იასინსკის სამსახური ახალი შეცვლილი ჰქონდა, როცა ქვეყანა ახალი, კიდევ უფრო ფართო შეტევების სამიზნედ გადაიქცა. დანაკარგი ასეთი იყო: საპენსიო ფონდი, სახელმწიფო ხაზინა, პორტი, ინფრასტრუქტურის, თავდაცვისა და ფინანსთა სამინისტროები. ჰაკერები კიდევ ერთხელ დაესხნენ თავს უკრაინის სარკინიგზო კომპანის და ამჯერად დაჯავშნის სისტემა რამდენიმე დღით გამოიყვანეს წყობიდან - ზუსტად ტურისტული სეზონის ბუმში. როგორც 2015 წელს, ბოლო წერტილი ამ შემთხვევაშიც KillDisk-ის ტიპის დეტონატორი იყო, რომელიც მყარ დისკს ანადგურებდა. ფინანსთა სამინისტროს შემთხვევაში პროგრამულმა ნაღმმა რამდენიმე ტერაბაიტის მოცულობის მონაცემები წაშალა. ამ პერიოდში სამინისტრო სტატისტიკაზე დაყრდნობით მომავალი წლის ბიუჯეტს ადგენდა. ჰაკერების მიერ წამოწყებული ახალი სეზონი თან იმეორებდა და თან აუმჯობესებდა თავდასხმის ტექნიკას.

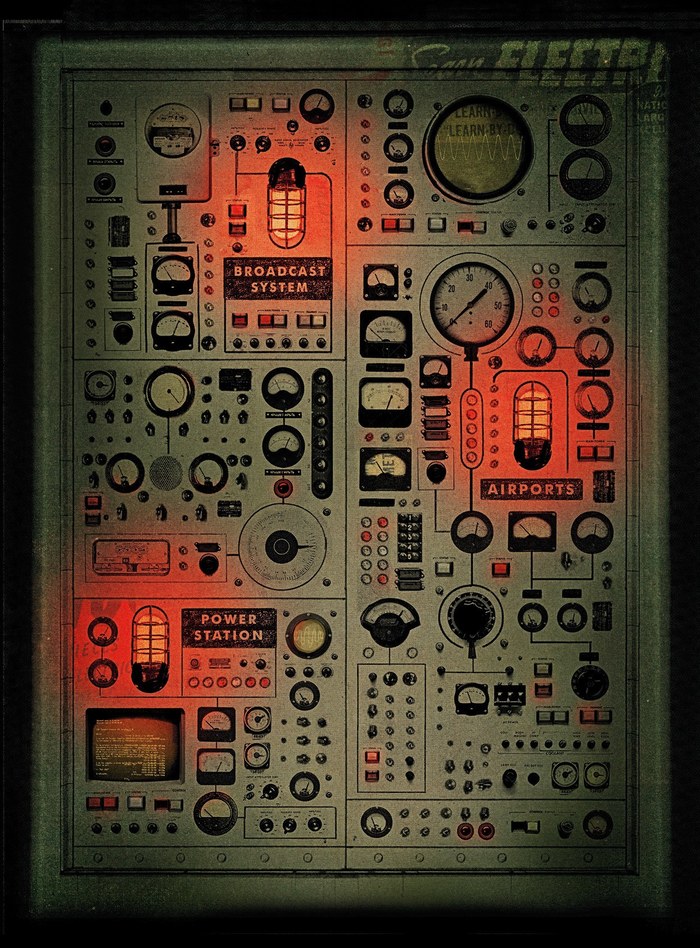

2016 წლის 16 დეკემბერს, სანამ იასინსკი და მისი ოჯახი Snowden-ს უყურებდნენ, ახალგაზრდა ინჟინერი ოლეგ ზაიჩენკო კიევის ჩრდილოეთით, უკრენერგოს გადამცემ სადგურზე 12-საათიანი ღამის ცვლის მეოთხე საათს ასრულებდა. საკონტროლო ოთახი საბჭოთა კავშირის შემდეგ არ შეცვლილიყო. კედლები, იატაკიდან ჭერამდე, რუხსა და წითელ ფერში გადაწყვეტილ საკონტროლო დაფებს ჰქონდათ დაკავებული. სადგურზე მცხოვრები ქუჩის კატა, აზა გარეთ იყო სანადიროდ გასული. ზაიჩენკოს კომპანიას მხოლოდ კუთხეში მდგომი ტელევიზორი უწევდა, საიდანაც პოპ-სიმღერები იღვრებოდა.

ზაიჩენკო ხელით ავსებდა ამობეჭდილ ფორმას და კიდევ ერთ უღიმღამო შაბათის საღამოს აღწერდა, როცა სადგურზე გამაყრუებელი სიგნალი გაისმა. მისგან ხელმარჯვნივ გადამცემი სისტემის ამომრთველების აღმნიშვნელმა ნათურებმა ფერი შეიცვალეს და წითლის ნაცვლად მწვანედ აინთნენ. ეს ელექტროინჟინრების უნივერსალურ ენაზე ელექტროენერგიის მიწოდების შეწყვეტას ნიშნავს.

ტექნიკოსმა მაგიდის ტელეფონი აიღო და უკრენერგოს სათავო ოფისში ოპერატორს დაურეკა, რომ ხარვეზის შესახებ გაეფრთხილებინა. სანამ რეკავდა, კიდევ რამდენიმე მანიშნებელმა შეიცვალა ფერი. ზაიჩენკოს გული აუჩქარდა. სანამ ის აღელვებული უხსნიდა დისტანციურ ოპერატორს შექმნილ მდგომარეობას, ნათურები ციმციმს არ წყვეტდნენ: წითელი-მწვანე, წითელი-მწვანე. ჯერ 8 ნათურა, შემდეგ 10, შემდეგ 12.

როცა კრიზისი კიდევ უფრო გამწვავდა, ოპერატორმა ზაიჩენკოს განკარგულება მისცა, გარეთ გასულიყო და მოწყობილობები გარეგნულად დაეთვალიერებინა. ამ დროს მე-20 და ბოლო ნათურაც გამწვანდა და საკონტროლო ოთახში შუქი ჩაქრა. კომპიუტერი და ტელევიზორიც გაითიშა. ზაიჩენკო ამ დროს პალტოს უნიფორმაზე სწრაფ-სწრაფად იცვამდა და კარისკენ გარბოდა.

გადამცემი სადგური, როგორც წესი, ზუზუნა ელექტრომოწყობილობებით დაკომპლექტებული უზარმაზარი სივრცეა, რომელიც ათეულობით საფეხბურთო მოედნის ზომაზეა გადაჭიმული, თუმცა როცა ზაიჩენკო შენობიდან დეკემბრის გამყინავ ღამეში გამოვიდა, ატმოსფერო კიდევ უფრო შემაძრწუნებელი ეჩვენა: დედაქალაქის მეხუთედის მომარაგებაზე პასუხისმგებელი სამი ვეებერთელა ტრანსფორმერი საზარლად გაჩუმებულიყო. აქამდე ზაიჩენკო წარმოსახვაში ალაგებდა, რა ნაბიჯები უნდა გადაედგა კრიზისულ სიტუაციაში, ახლა კი, როცა პარალიზებულ მანქანებს გვერდით ჩაუარა, პირველად გაიფიქრა: ჰაკერები ისევ დაბრუნდნენ.

ამჯერად ჰაკერებმა უკრაინის მომარაგების წრიულ სისტემაზე მიიტანეს იერიში. ნაცვლად გამანაწილებელი სადგურების გათიშვისა, რომლებიც სხვადასხვა მიმართულებით კაპილარებივით იტოტებიან, თავდამსხმელებმა პირდაპირ არტერია ამოირჩიეს. მხოლოდ ეს გადამცემი სადგური 200 მეგავატს ატარებდა, რაც იმაზე მეტი იყო, ვიდრე 2015 წელს დაზარალებული 50+ სადგურის ელექტროენერგია ერთად. საბედნიეროდ, სისტემა მხოლოდ ერთი საათის განმავლობაში იყო გათიშული - მილებმა გაყინვა ვერ მოასწრეს, ხოლო უკრაინელებმა - დაპანიკება. უკრენერგოს ინჟინრებმა მექანიკურად დახურეს ამომრთველები და ყველაფერი წესრიგს დაუბრუნდა.

თუმცა, გათიშვის ხანმოკლეობის გარდა, 2016 წლის თავდასხმაში თავის დასამშვიდებელი არაფერი იყო. კიბერუსაფრთხოების კომპანიების დასკვნით, ეს შეტევა, წინა წელთან შედარებით, ბევრად დახვეწილი ფორმით განხორციელდა: შეტევისთვის ადაპტირებადი ვირუსული პროგრამა, სახელად CrashOverride გამოიყენეს, რომელიც სპეციალურად უკრაინის ენერგომომარაგების ბადის გასანადგურებლად შეიქმნა.

ლის კრიტიკული ინფრასტრუქტურის სტარტაპი, დრაგოსი ორი ფირმიდან ერთ-ერთი იყო, რომელმაც პროგრამის კოდში შეღწევა შეძლო. დრაგოსმა სლოვაკურ დანაყოფთან, ESET-თან ითანამშრომლა. ამ ორმა გუნდმა ერთად დაადგინა, რომ CrashOverride შეტევის დროს ბადის საკონტროლო სისტემას უკიდურესად რთულ ენაზე "ლაპარაკობდა" და მოწყობილობებებს ბრძანებებს პირდაპირ უგზავნიდა. განსხვავებით ფანტომური მაუსისა და კლონირებული კომპიუტერის ტექნიკებისა, ახალ პროგრამას შეტევის დროს ჰაკერებთან კონტაქტი და ინტერნეტი არ სჭირდებოდა. ის წინასწარ სწავლობდა მსხვერპლის ქსელს, რათა სამიზნეების მონახაზი გაეკეთებინა, შემდეგ კი დადგენილ დროს ეშვებოდა და სათითაოდ რთავდა ამომრთველებს. სხვა სიტყვებით რომ ვთქვათ, ეს Stuxnet-ის შემდეგ გარეთ გაშვებული პირველი პროგრამა იყო, რომელსაც დამოუკიდებლად შეეძლო ფიზიკური ინფრასტრუქტურის წყობიდან გამოყვანა.

CrashOverride ერთჯერადი ხელსაწყო არაა, რომელიც უკრენერგოს ბადის გასანადგურებლად შეიქმნა. ის მრავალჯერადი, საოცრად მოქნილი იარაღია ელექტროსისტემების წინააღმდეგ. ვირუსის მოდულურ სისტემაში თავისუფლად შეიძლება უკრენერგოს საკონტროლო სისტემის ნაწილი ამოიცვალოს და ევროპის ან აშშ-ს სპეციფიკით ჩანაცვლდეს.

მარინა კროტოფილი, Honeywell-ის ინდუსტრიული საკონტროლო სისტემების უსაფრთხოების მკვლევარი, უკრენერგოს შეტევას ყურადღებით სწავლობდა. ის ჰაკერების ახალ მეთოდს 2015 წლის ტექნიკასთან შედარებით ბევრად უფრო მარტივს და შედეგიანს უწოდებს.

"2015 წელს ისინი ქუჩის აგრესიული ჯგუფებივით იბრძოდნენ", - ამბობს კროტოფილი, - "2016 წელს კი საქმე ნინძებთან გვქონდა", თუმცა, ჰაკერები, სავარაუდოდ არ შეცვლილან. დრაგოსის მკვლევარებმა ჯერჯერობით გასაიდუმლოებულ მტკიცებულებებზე დაყრდნობით, CrashOverride-ის "არქიტექტორები" Sandworm-თან დააკავშირეს.

ლისთვის ეს შემაწუხებელი ნიშნები Sandworm-ის პროგრესზე მიუთითებს.მისი კომპანიის ერთ-ერთი მინიმალისტური ოფისის ფანჯრიდან ჩამწკრივებული კოშკურები მოჩანს. ეს სადენები 30 კილომეტრით დაშორებულ ვაშინგტონს ამარაგებენ ელექტროენერგიით.

როგორც ლი აღნიშნავს, ისტორიაში პირველად მოხდა, რომ ჰაკერებმა კრიტიკული ინფრასტრუქტურის დაზიანების სურვილის გარდა, რეალური ძალაც აჩვენეს. “ვისაც კარგად ესმის აშშ-ს ელექტრომომარაგების სქემა, ეცოდინება, რომ მსგავსი რამ აქაც შეიძლება განმეორდეს”, - ამბობს ლი.

მისი თქმით, Sandworm-ის ჰაკერებისთვის აშშ შეიძლება უფრო მოსახერხებელი სამიზნეც კი აღმოჩნდეს. ამერიკული ელექტროკომპანიები მოდერნიზაციას დიდ ყურადღებას აქცევენ და მათი სისტემები უფრო ავტომატიზებული და თანამედროვეა. ეს ნიშნავს, რომ მართვის სქემა პოსტსაბჭოეთთან შედარებით უფრო მეტად ციფრულია. გარდა ამისა, ამერიკელ ინჟინრებს ჩაბნელების მექანიკურად გამოსწორებაში ნაკლები გამოცდილება აქვთ.

არავინ იცის, როგორ ან სად განხორციელდება Sandworm-ის მომდევნო შეტაკება. შემდეგი მსხვერპლი შეიძლება თვითონ ელექტროსადგური იყოს, ან შესაძლოა საბოლოო მიზანი არა მოწყობილობის გამორთვა, არამედ განადგურება გახდეს. 2007 წელს აიდაჰოს ეროვნულ ლაბორატორიაში მკვლევართა გუნდმა, რომელშიც მაიკ ასანტიც იყო, აჩვენა, როგორ შეიძლება ელექტროინფრასქტურა მხოლოდ დაჰაკვით გაანადგურო. ე.წ. ავრორას ექსპერიმენტში სპეციალისტებმა ოთახისხელა დიზელის გენერატორი იქამდე მიიყვანეს, რომ ის შავ და თეთრ კვამლს უშვებდა, სანამ სული არ დაღაფა. ასეთი გენერატორი დიდად არ განსხვავდება იმ მოწყობილობებისგან, რომლებიც ასეულობით მეგავატით ამარაგებენ აშშ-ს აბონენტებს. სწორი კუთხის მოძებნის შემთხვევაში შესაძლოა ელექტროენერგიის მიმწოდებელი სისტემა და რთულად ჩასანაცვლებელი ტრანსფორმერები სამუდამოდ გამოიყვანო წყობიდან.

CrashOverride-ის ანალიზისას ESET-მა დაადგინა, რომ პროგრამაში ასეთი დესტრუქციული შეტევის ერთი ინგრედიენტი უკვე გათვალისწინებული იყო. მკვლევარებმა შენიშნეს, რომ Crashoverride შეიცავდა კოდს, რომელიც ელექტროსადგურებზე არსებულ Siemens-ის კონკრეტულ მოწყობილობას სპეციფიკურად იღებდა მიზანში. Siemens-ის ეს დეტალი ავტომატურად რთავს სისტემას, რათა მაღალი ძაბვისას ქსელი არ დაზიანდეს. თუ CrashOverride-ს შეუძლია ეს მექანიზმი დააზიანოს, ამით შეიძლება ფიზიკური ზიანიც მიადგეს ინფრასტრუქტურას.

თუმცა ფიზიკური განადგურების ცალკეული ინციდენტი შეიძლება ყველაზე ცუდი რამ არ იყოს, რისი მოტანაც ჰაკერებს შეუძლიათ. ამერიკული კიბერუსაფრთხოების საზოგადოება ხშირად საუბრობს "უწყვეტ საფრთხეზე" - ახალ საფეხურზე ასულ თავდამსხმელებზე, რომლებიც სისტემაში ერთჯერადად კი არ შემოდიან კონკრეტული შეტევისთვის, არამედ იქ რჩებიან და ჩუმად ინარჩუნებენ გავლენას სამიზნეზე. ლის მიერ წარმოდგენილ კოშმარში ამერიკულ ინფრასტრუქტურას სწორედ ასეთი ძალა ჰაკავს და სატრანსპორტო ქსელები, მილსადენები და მომარაგების სქემები სისტემატურად ხდებიან ფესვგადგმული ჰაკერების მსხვერპლები. "ეს რომ რამდენიმე ადგილას ერთად მოხდეს, შეიძლება მთელი რეგიონი ერთი თვით დარჩეს უშუქოდ", - ამბობს ლი, - "დამიჯერეთ, ყველაფერი დრამატულად შეიცვლება, თუ აშშ-ის მთავარ ქალაქებს მთელი თვით შეუწყდებათ შუქი",.

ცხადია, ერთი საკითხია, რა შეუძლია რუსეთისნაირ აქტორს აშშ-ს ქსელს დაუშავოს, თუმცა მეორეა, რატომ უნდა მოიქცეს ასე. მომარაგების სისტემაზე შეტევა მყისიერად გამოიწვევს საპასუხო ქმედებას აშშ-სგან. ანალიტიკოსთა ერთი ნაწილის აზრით, რუსეთის მიზანია, აშშ-ს კიბერომის მისივე სტრატეგიის გადახედვისკენ უბიძგოს. კიევის ჩაბნელებით - და იმის ჩვენებით, რა შეუძლიათ რუს ჰაკერებს - მოსკოვი აშშ-ს აფრთხილებს, რომ რუსეთში ან მის "პარტნიორ" დიქტატურებში (მაგალითად, ბაშარ ალ-ასადის მიერ მართულ სირიაში) Stuxnet-ის მსგავსი სქემა არასდროს გამოიყენოს. ამ ხედვის თანახმად, კუნთების თამაში პოტენციური მოწინააღმდეგის შეკავებას ემსახურება.

თუმცა ლი, რომელიც დაზვერვაში ყოფნისას ომის მოქმედებების სწავლაში აქტიურად იყო ჩართული, დარწმუნებულია, რომ რუსეთმა ეს ბერკეტი მართლა შეიძლება გამოიყენოს, თუ აშშ მას კუთხეში მიიმწყვდეს: მაგალითად, თუ ამერიკა სირიაში ან უკრაინაში რუსეთის სამხედრო ინტერესებს წინ გადაეღობება.

იმის დადგენა, თუ რამდენი უკრაინული ინსტიტუტი დაზარალდა კიბერშეტევების შედეგად, შეუძლებელია. ნებისმიერი რიცხვი უხეში გათვლაა. თითოეულ გახმაურებულ შემთხვევაზე ერთი საიდუმლო მსხვერპლი მაინც მოდის, რომელსაც არ უნდა, რომ თავდასხმა აღიაროს - არსებობენ სხვა სამიზნეებიც, რომლებსაც ჯერაც არ აღმოუჩენიათ, რომ მათ სისტემაში დაუპატიჟებელი სტუმრები შემოიჭრნენ.

ლის მსგავს ადამიანებს, ცხადია, ასეთი სცენარების განჭვრეტაში ათწლეულები აქვთ დახარჯული, თუმცა უნდა აღვნიშნოთ ისიც, რომ მიუხედავად სქემის დახვეწილობისა, ჰაკერებმა უკარინის ჩაბნელება დიდი ხნით მაინც ვერ შეძლეს. "ამერიკულმა ენერგოკომპანიებმა ამ მაგალითიდან უკვე ისწავლეს", - ამბობს მარკუს საქსი, ჩრდილოეთ ამერიკის ელექტროსტაბილურობის კორპორაციის უსაფრთხოების მთავარი ოფიცერი, - "2015 წლის შეტევის შემდეგ ჩვენმა ორგანიზაციამ ნამდვილი ტური მოაწყო ელექტრომომმარაგებელ კომპანიებთან და თითოეულ მათგანს აუხსნა, რომ უსაფრთხოებისთვის მეტი ზომა უნდა მიიღონ და დისტანციური მართვის მექანიზმები უფრო ხშირად გამორთონ. იმის თქმა რთულია, რომ ჩვენ აბსოლუტურად დაცულები ვართ. ყველაფერი, რაც რამესთანაა დაკავშირებული, შეიძლება დაზიანდეს, თუმცა იმის თქმა, რომ კატასტროფასთან მილიწამები გვაშორებს, უპასუხისმგებლობაა".

თუმცა ისინი, ვინც Sandworm-ის განვითარებას სამი წელია, აკვირდებიან, ამბობენ, რომ პოტენციური თავდასხმის საფრთხე წარმოსახვითი სულაც არაა. "ჩვენ ვნახეთ ეს აქტორი მოქმედებაში და ისიც ვიცით, რომ მას ინტერესი აშშ-ის სისტემის მიმართაც აქვს", - ამბობს ჰალტკუისტი. 2016 წლის კიევის შეტევამდე 3 კვირით ადრე მან ტვიტერზე წინასწარმეტყველება დაწერა და გამოსაჩენ ადგილას გამოფინა: "ვფიცავარ, როცა Sandworm-ის გუნდი საბოლოოდ გატეხავს დასავლეთის კრიტიკული ინფრასტრუქტურის ქსელს და ხალხი ისე მოიქცევა, თითქოს ამას არავინ ელოდა, ჭკუიდან გადავალ".

ფოტო: CURT MERLO

იასინსკის ფირმის, ინფორმაციული სისტემების უსაფრთხოების პარტნიორების სათავო ოფისი კიევის ინდუსტრიულ სამეზობლოშია განლაგებული: დაბალსართულიან შენობას ატალახებული სათამაშო მოედნები და დაზიანებული ნაცრისფერი კორპუსები აკრავს გარს. ეს საბჭოთა კავშირის მიერ უკრაინისთვის დატოვებული სუვენირების მხოლოდ ერთი ნაწილია. იასინსკი მრგვალ მაგიდასთან ზის და თითქმის ორმეტრიან რუკებს ჩასცქერის. თითოეული რუკა Sandworm-ის თავდასხმების ქრონიკას აღწერს. იასინსკი უკვე რამდენიმე წელია, ჰაკერების საქმიანობას სწავლობს, დაწყებული StarLightMedia-ზე მიტანილი პირველი იერიშიდან.

იასინსკი ამბობს, რომ სცადა ცივი გონებით შეეხედა იმ თავდამსხმელებისთვის, რომლებიც მის ქვეყანას ატერორებენ, თუმცა როცა მის სახლშიც ჩაქრა შუქი, ეს ვეღარ შეძლო. "ისეთი შეგრძნება გაქვს, თითქოს გაგქურდეს", - ამბობს ის, - "ეს ძალადობას ჰგავს და სწორედ იმ მომენტში ხვდები, რომ პირადი სივრცე უბრალოდ ილუზიაა".

როდესაც იასინსკის ოფისში შეხვედრა გვქონდა, ციფრული თავდასხმის ახალი ტალღა დაგეგმვის ფაზაში იყო. იასინსკის მხარდამხარ ეკრანში ჩამძვრალი ორი ახალგაზრდა თანამშრომელი სულ რაღაც ერთი დღის წინ ჩაშვებულ ფიშინგის იმეილებს სწავლობდა. როგორც ორგანიზაციაში გვითხრეს, კიბერშეტევებს სეზონური ციკლი აქვთ: წლის დასაწყისში ჰაკერები საფუძველს ამზადებენ შესაღწევად, წლის ბოლოს კი ყველა მექანიზმს ააქტიურებენ. ასე რომ, სანამ კიბერუსაფრთხოების ექსპერტები წინა წლის შედეგებს სწავლობენ, საშობაო "სიურპრიზისათვის" ნიადაგი უკვე მომზადებულია.

შემდეგი რაუნდისთვის მომზადება, იასინსკის თქმით, ფინალური გამოცდისთვის სწავლას ჰგავს, თუმცა ფართო სურათს თუ შევხედავთ, ბოლო რამდენიმე წლის თავდასხმები მხოლოდ ვარჯიშია უფრო სერიოზული შეტევისათვის.

"გულგრილობის ფონზე რუსეთი არა მხოლოდ საკუთარ ტექნიკურ შესაძლებლობებს ამოწმებს, არამედ იმასაც, რამდენს მოითმენს საერთაშორისო საზოგადოება"

იასინსკი თავდამსხმელების მოქმედებას ერთადერთ სიტყვაში აჯამებს: პოლიგონი. საწვრთნელი ტერიტორია. ყველაზე რთულ შემთხვევებშიც კი, იასინსკის დაკვირვებით, ჰაკერებს ბევრად შორს შეეძლოთ წასვლა. შეეძლოთ ფინანსთა სამინისტროს მონაცემებთან ერთად მათი ასლებიც გაენადგურებინათ. შეეძლოთ უფრო დიდი ხნით გაეთიშათ უკრენერგოს გადამცემი სადგური ან სამუდამო ზიანი მიეყენებინათ ქსელისთვის, თუმცა ამისგან თავი შეიკავეს. თავშეკავების ფაქტორი ამერიკელმა ანალიტიკოსებმაც აღნიშნეს. "ჯერაც გვეთამაშებიან", - ამბობს იასისკი. ჰაკერებმა ძალები თითქოს სამომავლო ოპერაციებისთვის შემოინახეს.

ამ დასკვნას უამრავი სხვა ექსპერტიც ეთანხმება: სად უნდა გაიწვრთნან კრემლის ჰაკერები, თუ არა ომში გახვეულ ქვეყანაში, სადაც კრემლის გავლენა ჯერაც დიდია? "აქ შეგიძლია ყველაზე ცუდი რამეები აკეთო დასჯის შიშის გარეშე", - ამბობს გირსი, ნატოს ელჩი, - "უკრაინა საფრანგეთი ან გერმანია არაა. მისი პოვნა რუკაზე ჯერაც უამრავ ამერიკელს უჭირს, ასე რომ, შეგიძლია აქ ივარჯიშო".

"გულგრილობის ფონზე რუსეთი არა მხოლოდ საკუთარ ტექნიკურ შესაძლებლობებს ამოწმებს, არამედ იმასაც, რამდენს მოითმენს საერთაშორისო საზოგადოება", - ამბობს თომას რიდი, ლონდონის კინგს კოლეჯის ომის კვლევების პროფესორი. კრემლი უკრაინის არჩევნებში ჩაერია და ამას არაფერი მოჰყოლია, შემდეგ კი იგივე ტაქტიკა გერმანიაში, საფრანგეთში და აშშ-ში გამოსცადა. რუსმა ჰაკერებმა უყოყმანოდ ჩააბნელეს უკრაინა - კანონზომიერება რთული მისახვედრი არაა. "ისინი წითელ ხაზებს ამოწმებენ, აინტერესებთ, რამდენის გატანა შეუძლიათ", - ამბობს რიდი, "აწვები და აკვირდები, საპასუხოდ თუ მოგაწვებიან. თუ წინააღმდეგობა არ შეგხვდა, შემდეგ ნაბიჯზე გადადიხარ".

როგორი იქნება შემდეგი ეტაპი? უსაფრთხოების ლაბორატორიის ჩაბნელებულ ოთახში მჯდომი იასინსკი აღიარებს, რომ წარმოდგენაც არ აქვს. სავარაუდოდ, კიდევ ერთი ჩაბნელება, ან წყალმომარაგებაზე შეტევა. "წარმოსახვის უნარი ჩართეთ", - მპასუხობს ირონიული ღიმილით.

დარაბების ღრიჭოებს შორის შუადღის შუქი აღწევს და მის სახეს ბნელ სილუეტად გარდაქმნის. "თავად კიბერსამყარო სამიზნე ვერ იქნება", - ამბობს იასინსკი, - "ის უბრალოდ მედიუმია და მისი გავლით შეგიძლია მთელ თანამედროვე ცივილიზაციას დაესხა თავს".

კომენტარები